Wenn es um das Thema Datensicherheit und sichere Kommunikation im Internet geht, kommt man am Begriff der Public Key Infrastruktur nicht vorbei. Damit bezeichnet man ein Netzwerk aus verschiedenen beteiligten Stellen – eben eine Infrastruktur. Sie ist eine Art des Key Management und dient dazu, digitale Identitäten zu bestätigen und Daten zu verschlüsseln.

Wir erklären hier, wie sie funktioniert und was Sie deren Management beachten müssen. Außerdem erfahren Sie, wie Sie mit essendi xc Ihre PKI ganz einfach an die IT-Sicherheitsanforderungen Ihres Unternehmens anpassen können.

Inhalt:

Was sind die Bestandteile einer PKI?

Wie funktioniert eine Public Key Infrastructure?

Wofür wird eine PKI eingesetzt?

Wer hat eine PKI?

Was ist eine managed PKI?

Was ist eine Zertifikatskette?

Was sind Code Signing Zertifikate?

Was ist der Unterschied zwischen Web Of Trust und PKI?

Warum ist essendi xc ein wertvolles PKI-Tool?

Was sind die Bestandteile einer PKI?

Eine Public Key Infrastruktur (Öffentliche Schlüsselinfrastruktur) umfasst folgende Bestandteile

Öffentliche und private Schlüssel:

Meist werden asymmetrische kryptographische Schlüssel verwendet. Die öffentlichen und privaten Schlüssel werden immer als Paar generiert und sind mathematisch miteinander verknüpft. In der asymmetrischen Verschlüsselung können Daten, die mit dem ersten Schlüssel eines Schlüsselpaares verschlüsselt wurden, nur mit dem entsprechenden zweiten entschlüsselt werden.

Dazu wird zwischen einem öffentlichen und einem privaten Schlüssel unterschieden. Der öffentliche Schlüssel ist allen im Netzwerk frei zugänglich. Den privaten Schlüssel dagegen kennt nur der Besitzer, der ihn nicht herausgibt.

Digitale Zertifikate

Zertifikate werden in der digitalen Kommunikation zur Authentifizierung, Verschlüsselung und als Signatur eingesetzt. Sie setzen sich aus verschiedenen Informationen zusammen. Dazu gehören u.a.

- das Ablaufdatum des Zertifikats,

- die digitale Signatur der ausstellenden Zertifizierungsstelle und

- der öffentliche Schlüssel des Zertifikat-Inhabers.

Zertifikatsperrliste (Certificate Revocation List, CRL)

In die Zertifikatssperrliste werden alle ungültigen Zertifikate eingetragen. Ungültig ist ein gesperrtes oder widerrufenes Zertifikat, z. B., weil es korrumpiert wurde oder weil sich Berechtigungen verändert haben.

Validierungsservices (Validation Authority)

Ein Validierungsservice (OCSP / CT Logs) prüft die Gültigkeit digitaler Zertifikate. Dazu fragt er die Gültigkeit eines Zertifikats bei der Zertifizierungsstelle ab, indem er z. B. die Zertifikatssperrlisten überprüft.

Auch essendi xc verfügt über einen Validierungsdienst, den CT Log Monitor.

Registrierungsstelle (Registration Authority, RA)

Die Registrierungsstelle arbeitet eng mit der Zertifizierungsstelle zusammen. Sie identifiziert und registriert den Antragsteller. Zudem prüft sie die Richtigkeit der Daten im Zertifikatsantrag und leitet ihn danach an die Zertifizierungsstelle weiter.

Zertifizierungsstelle (Certificate Authority, CA)

Die Zertifizierungsstelle ist der öffentliche Vertrauensanker der PK Infrastruktur. Sie erhält den Zertifikatsantrag und stellt das angeforderte digitale Zertifikat aus. Damit bestätigt sie, dass der Zertifikatsinhaber wirklich der ist, für den er sich ausgibt.

Sie überwacht die Gültigkeit der von ihr ausgegebenen Zertifikate und setzt alle ungültigen Zertifikate auf die Zertifikatssperrliste.

Wie funktioniert eine Public Key Infrastructure?

Die Funktionsweise einer Public Key Infrastructure entspricht in etwa dem Antrag für einen Personalausweis:

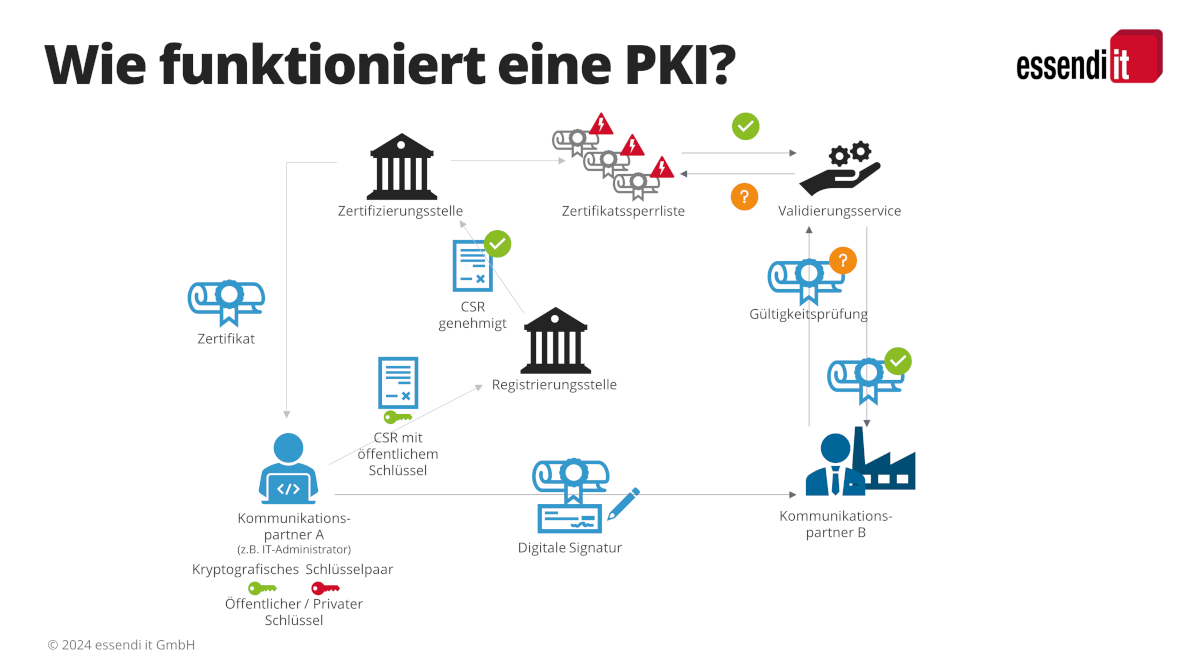

Der IT-Administrator eines Unternehmens erzeugt zuerst die Zertifikatssignaturanforderung (Certificate Signing Request, kurz CSR) und ein kryptografisches Schlüsselpaar (cryptographic keys). Den CSR und den öffentlichen Schlüssel leitet er an die Registrierungsstelle weiter. Vergleichbar ist dies mit dem Antragsformular für einen Ausweis, das man zusammen mit einem Passbild beim Bürgerbüro abgibt.

Die Registrierungsstelle prüft den CSR und den Schlüssel. Nach erfolgreicher Prüfung leitet sie beides an die Zertifizierungsstelle (Bundesdruckerei) weiter. Diese wiederum stellt daraufhin das gewünschte Zertifikat (den Ausweis) aus (issue certificates) und schickt es an den Auftraggeber zurück. Die Registrierungsstelle zählt als Trust Center zu den vertrauenswürdigen Instanzen.

Der IT-Administrator installiert nun das Zertifikat zusammen mit dem privaten Schlüssel in der Infrastruktur seines Unternehmens. Jetzt kann sich das Unternehmen beim Informationsaustausch über das Internet ausweisen und seinen Datenverkehr verschlüsseln.

Wofür wird eine PKI eingesetzt?

Die PKI Verschlüsselung und Entschlüsselung geschieht asymmetrisch (encrypt and decrypt). Die Daten werden vor dem Versand mit dem öffentlichen Schlüssel (public key) verschlüsselt. Der Empfänger kann sie nur mit dem privaten Schlüssel (private key) entschlüsseln.

Dies funktioniert bei allen elektronischen Identitäten, die mit einer Gegenstelle kommunizieren. Dazu gehören zum Beispiel Smartwatches, aber auch intelligente Herzschrittmacher bis hin zu industriellen Produktionsanlagen.

Sie wird also zum Schutz verschiedenster Informationen eingesetzt. Sie verschlüsselt lebenswichtige Kommunikationen wie die zwischen Flugzeug und Tower. Sie schützt aber auch personenbezogene Daten, die z. B. von einer Smartwatch an eine App übertragen werden.

Auch Smart Cards übertragen ihre Daten abgesichert über eine öffentliche Schlüsselinfrastruktur (PKI secured). Smart Cards sind beispielsweise Schlüsselkarten zur Zugangskontrolle und Zeiterfassung in Firmen.

Wir alle kennen außerdem ihre Verschlüsselungsdienste aus dem Web Browser. Das kleine, geschlossene Schloss am Anfang der Browserzeile zeigt an, dass Daten gesichert übertragen werden. Ohne das Schloss wird der Web Server die Seite als “unsicher” einstufen.

Dazu erstellt, speichert, verteilt und revoziert die PK Infrastructure digitale Zertifikate (SSL / TLS / x.509 certificate). Sie verwaltet sie über deren gesamten Lebenszyklus. Diese Zertifikate bestätigen die Identität des Inhabers in der Kommunikation über das Internet (Zertifikatsauthentifizierung). Das Zertifikat dient dabei als eine Art Ausweis, den man vorzeigt. Man kann also sicher sein, dass der Gesprächspartner auch wirklich der ist, für den er sich ausgibt (Authentisierung).

Außerdem nutzen Webbrowser die im Zertifikat enthaltenen Schlüssel, um die übertragenden Daten vor unberechtigten Zugriffen zu schützen. Nur der Inhaber des privaten Schlüssels ist in der Lage, die Nachricht entschlüsseln. Dadurch kann eine sichere Verbindung zwischen Webbrowser und Webserver aufgebaut werden. Hierdurch wird auch eine Manipulation der übermittelten Daten verhindert.

Eine besondere Bedeutung hat die PKI-E-Mail-Verschlüsselung (pki e-mail encryption). 80% aller Hackerangriffe erfolgen per E-Mail. Deshalb ist die wirksamste Methode, E-Mails digital signiert und verschlüsselt zu versenden.

Die Verschlüsselung versendeter Mails schützt vor Datendiebstahl und Veränderung bzw. Manipulation der Inhalte. Dies ist besonders wichtig, wenn E-Mails Dateianhänge mit Excel-Tabellen oder personenbezogene Daten enthalten.

In der Ende-zu-Ende Verschlüsselung (end-to-end encryption) von E-Mails müssen Sender und Empfänger den öffentlichen Schlüssel des Kommunikationspartners kennen. Der Sender verschlüsselt seine Nachricht an den Empfänger mit dessen öffentlichen Schlüssel. Der Empfänger kann sie dann mit seinem privaten Schlüssel entschlüsseln und lesen.

Im Falle der digitalen Signatur (digitales Signieren) dagegen wird die Nachricht mit dem privaten Schlüssel signiert. Der zugehörige öffentliche Schlüssel bestätigt die Unterschrift.

Wer hat eine PK Infrastruktur?

Grundsätzlich benötigt jeder, der mit Verschlüsselungsverfahren und Zertifikaten arbeitet, eine öffentliche Schlüsselinfrastruktur. Man kann sie selber aufbauen und z. B. die Microsoft Public Key Infrastructure verwenden oder alternativ einen PKI Anbieter nutzen.

Was ist eine Managed PKI?

Managed PKI (MPKI) bedeutet, dass die gesamte Infrastruktur von einem externen Dienstleister oder einer Organisation verwaltet wird. Dieser Dienstleister übernimmt die Aufgaben im Zusammenhang mit der Erstellung, Ausgabe, Verwaltung und Aktualisierung von digitalen Zertifikaten. Unternehmen können sich für eine „Managed PKI“ entscheiden, um die Komplexität der Verwaltung ihrer eigenen PKI zu reduzieren, Ressourcen zu sparen und sicherzustellen, dass die PKI den erforderlichen Sicherheitsstandards entspricht.

Ein solcher Service Provider, beispielsweise SwissSign, stellt Anbindungsmöglichkeiten an eine vorkonfigurierte MPKI bereit.

Der Einsatz einer Managed PKI kann insbesondere für große Organisationen oder Unternehmen sinnvoll sein, die möglicherweise nicht über die Ressourcen oder das Fachwissen verfügen, um eine umfassende PKI-Infrastruktur intern zu betreiben und zu warten.

Was ist eine Zertifikatskette?

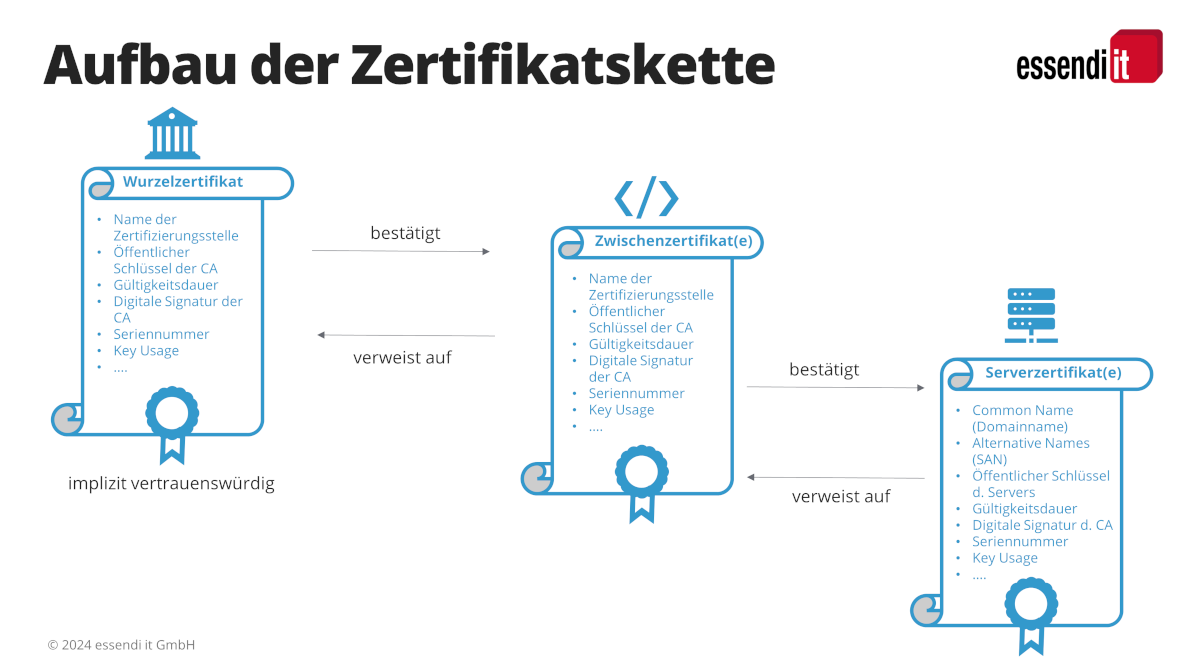

Eine Zertifikatskette ist die Liste aller Zertifikate, die zur Bestätigung einer digitalen Identität eingesetzt werden. Die Zertifikatskette endet immer beim Wurzelzertifikat, das von der Wurzel-Zertifizierungsstelle (Root-CA) ausgegeben wurde. Die Root-CA ist der öffentliche Vertrauensanker für alle Parteien, die an einem Zertifikatsprozess teilnehmen.

Eine Zertifikatskette besteht aus den folgenden Bestandteilen

Root Zertifikat

Root Certificates gehören den Root-CAs und werden von ihnen streng überwacht. Ein Root Certificate wird immer von der Zertifizierungsstellen selbst signiert, es stellt die Wurzel des Vertrauensbaumes dar.

Zwischenzertifikat

In einer Zertifikatskette gibt es mindestens ein Zwischenzertifikat, häufig aber auch mehrere. Die Zwischenzertifikate sind die Äste des Vertrauensbaums. Sie sind die Bindeglieder zwischen den Root Zertifikaten und den Serverzertifikaten.

Serverzertifikat

Das Serverzertifikat wird speziell für die Domain ausgestellt, die der Benutzer absichern möchte.

Die Kette ist nur dann vertrauenswürdig, wenn sie lückenlos bis zu ihrem Ursprung – der Wurzel – zurückverfolgt werden kann. Es müssen also die Signaturen für alle Zertifikate in der Kette bis zum Wurzelzertifikat überprüft und bestätigt werden. Die Stammzertifikate der wichtigsten Root-CAs sind bereits in vielen Betriebssystemen oder Browsern hinterlegt. Dies erleichtert und beschleunigt später die Rückverfolgung der Zertifikatsketten.

Fehler in der Zertifikatskette führen also zu Problemen. Ein Zertifizierungspfad ist beispielsweise dann fehlerhaft, wenn

- kein Root Zertifikat enthalten ist

- der private Key nicht am Schluss der Liste steht

- die Reihenfolge der Zertifikate nicht stimmt

- falsche oder zu viele Zertifikate enthalten sind

- Zertifikate fehlen.

Was sind Code Signing Zertifikate?

Mit einem Code Signing Zertifikat wird überprüfbar bestätigt, wer der Herausgeber einer bestimmten Software ist. Der Herausgeber setzt eine digitale Signatur unter seine Applikation, bevor er sie zum Download anbietet. Das Code Signing Zertifikat zeigt dem User beim Download an, dass die Software nicht beschädigt oder verändert wurde.

Auch Code Signing Zertifikate werden von Zertifizierungsstellen ausgestellt. Als Trust Center bestätigen sie in diesem Fall die Identität des Programmierers bzw. des Herausgebers der Software.

Letzterer muss gewährleisten, dass das Code Signing Zertifikat rechtzeitig erneuert oder verlängert wird. Die Software wird andernfalls nicht mehr als vertrauenswürdig eingestuft. Allerdings würde das Download-Verfahren und auch die Anwendung selbst trotzdem noch funktionieren.

Was ist der Unterschied zwischen Web of Trust und PKI?

Das Web of Trust (“Netz des Vertrauens”) ist ein gegensätzliches Vertrauensmodell zur PKI. Eine öffentliche Schlüsselinfrastruktur ist hierarchisch aufgebaut, den zentralen Vertrauensanker bildet die CA. Alle weiteren Instanzen, die an der PKI teilnehmen, vertrauen dieser Wurzel-Zertifizierungsstelle. Deshalb ist der Schutz der Root-CA und die Geheimhaltung zugehörigen privaten Schlüssels grundlegende Voraussetzung für eine PKI.

Im WOT dagegen bestätigen alle Teilnehmer gemeinsam die Echtheit digitaler Zertifikate und kryptografischer Schlüssel. Je mehr Teilnehmer ein Zertifikat bestätigen (signieren), desto vertrauenswürdiger ist es. Im Web of Trust fungieren also viele verschiedene Teilnehmer als Trust Center. Sie ersetzen damit die CA des hierarchischen PKI-Modells.

Warum ist essendi xc ein wertvolles PKI-Tool?

Eine öffentliche Schlüsselinfrastruktur ist eine Sicherheitslösung, die zuverlässig an den jeweiligen Unternehmensbedarf angepasst werden kann. Sie muss dabei immer komplexer werdende IT-Landschaften abbilden können. Deshalb spielt auch hier der Faktor Mensch eine große Rolle.

Eine Schlüsselinfrastruktur-Lösung muss optimal eingerichtet sein, damit keine Schwachstellen entstehen. Hier gibt es viel zu beachten und es ist ein breites Fachwissen nötig.

Unterstützung bieten Zertifikatsmanagement-Tools wie die Schlüsselverwaltungssoftware essendi xc. xc fungiert als Key Management System und unterstützt beim Krypto-Management. Er erstellt kryptografische Schlüssel nach Unternehmensvorgaben in der erforderlichen Schlüssellänge. Dabei beachtet er regulatorische Anforderungen wie ISO/IEC 27001, BSI Grundschutz oder NIST. Benutzerfehler können somit ausgeschlossen werden.

xc warnt rechtzeitig vor dem Ablauf von Zertifikaten. Je nach Einstellung übernimmt er die Erneuerung oder Verlängerung bis hin zur Installation ins Zielsystem automatisch. Er hilft, in digitalen Ökosystemen möglichst viele Funktionen bei höchstmöglicher Sicherheit und Komfort bereitzustellen.

In Verbindung mit dem CT-Log Monitor entdeckt er gefälschte Zertifikate. Bei Bedarf kann er diese automatisiert sperren und revozieren.

Manuell aufgesetzte Konfigurationen können häufig nur mit hohem Zeitaufwand und versteckten Risiken angepasst werden. essendi xc dagegen ist von vornherein flexible konzipiert. Deshalb kann er schnell, einfach und sicher an sich ändernde Voraussetzungen angepasst werden.