Umfassende Schlüsselverwaltung für maximale Sicherheit

Sensible Daten sind ein kostbares Gut, das Unternehmen durch Verschlüsselung (data encryption) sichern. Geschieht dies nicht, drohen Daten- und Sicherheitslecks, die finanzielle Schäden und Reputationsverlust mit sich bringen können. Oft werden für die Verschlüsselung verschiedene Tools eingesetzt, wodurch die Verwaltung der Schlüssel noch komplizierter wird. Um den Überblick zu behalten, helfen Lösungen zur Schlüsselverwaltung.

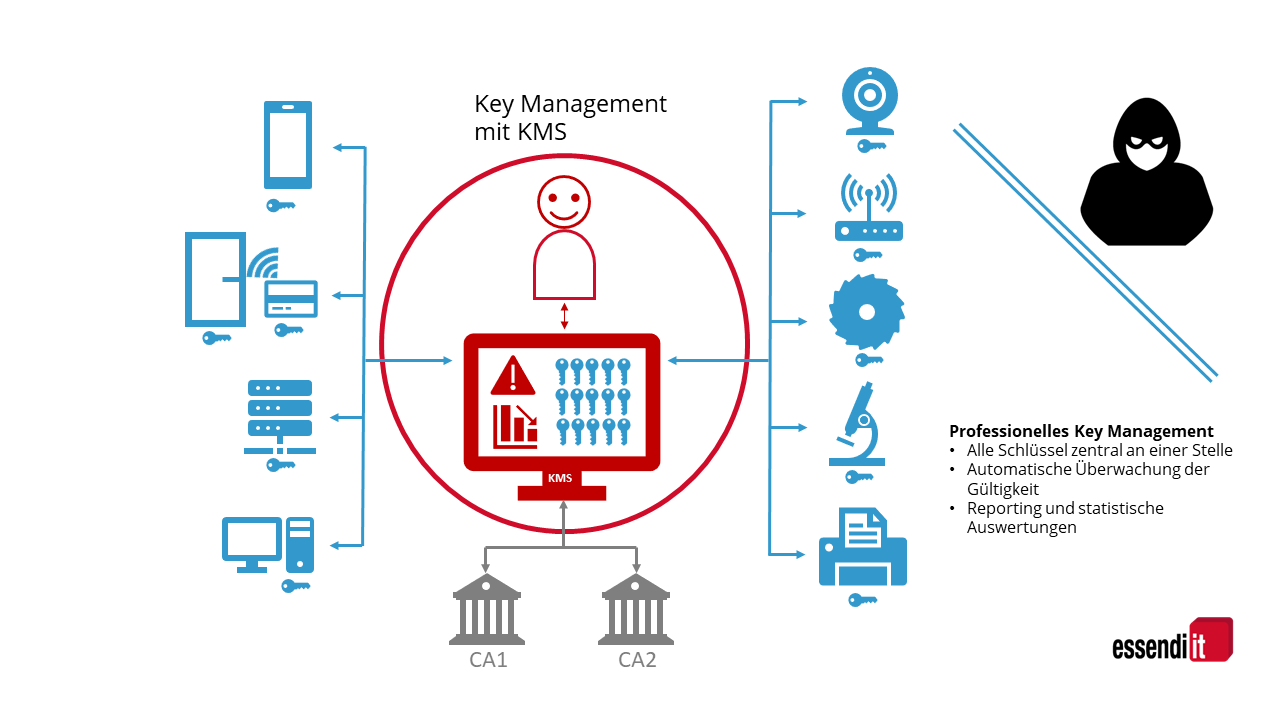

Ein KMS verwaltet die für kryptographische Verfahren benötigten Schlüssel in einem Unternehmen an zentraler Stelle, erinnert rechtzeitig vor deren Ablauf und unterstützt über den kompletten Key Lifecycle hinweg.

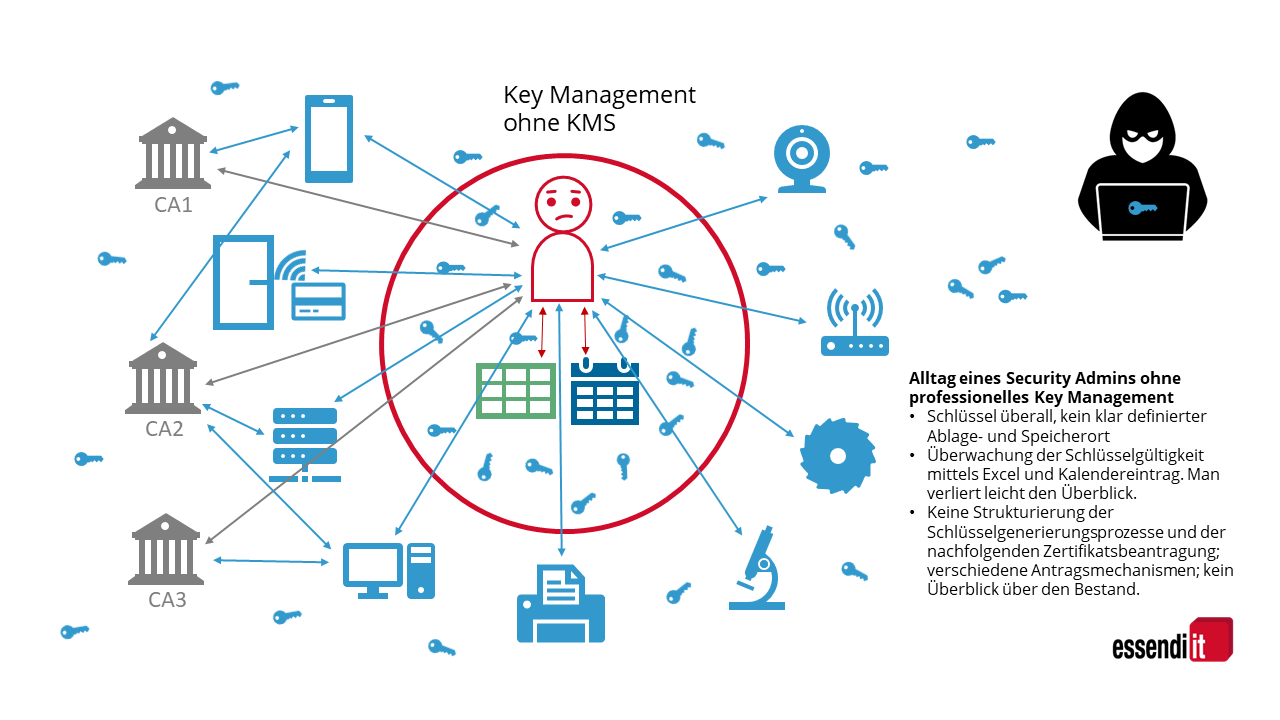

In der Infrastruktur eines Unternehmens sind verschiedenste Schlüssel und Zertifikate im Einsatz. Mitarbeiter greifen nicht nur von ihren Arbeitsplätzen aus auf die Infrastruktur zu. Es werden auch immer mehr Netzwerkgeräte (z.B. Drucker), Tablets und Mobilfunkgeräte eingebunden oder der Zugriff aus dem Homeoffice ermöglicht. Alle Daten, die diese Geräte übermitteln oder empfangen, sollten als verschlüsselte Daten gesendet werden.

Kryptographische Schlüssel und digitale Zertifikate

Kryptographische Schlüssel (cryptographic keys) dienen der Signatur und Verschlüsselung von Informationen. Um die Schlüssel mit einer Identität zu versehen, benötigt man digitale Zertifikate. Diese kann ein Unternehmen selbst über die interne Public Key Infrastructure (PKI) generieren. Größeres Vertrauen genießen aber Zertifikate, die über externe Zertifizierungsstelle (Certificate Authority, kurz CA) ausgestellt wurden.

Key Management im Internet of Things (IoT)

In jedem Firmennetzwerk werden kryptographische Schlüssel, meist in Verbindung mit digitalen Zertifikaten, eingesetzt. Es lassen sich damit z.B. E-Mails oder andere Dokumente mit digitalen Signaturen versehen. Dazu kommen nun immer mehr Schlüssel für IoT-Geräte wie Produktionsmaschinen, Schließanlagen oder Überwachungskameras, denn zum Schutz dieser Geräte empfehlen Industriestandards eine Verschlüsselung beim Datenaustausch. Dies bedeutet eine zusätzliche Herausforderung in Sachen Datensicherheit (data security) und Datenschutz (data protection).

Key Management System (KMS)

Es bietet sich daher an, auf einen Schlüsselverwaltungsdienst (Key Management Service, KMS) zu setzen. Ein KMS verwaltet die für kryptographische Verfahren benötigten Schlüssel in einem Unternehmen an zentraler Stelle, erinnert rechtzeitig vor deren Ablauf und unterstützt über den kompletten Key Lifecycle hinweg.

Ein zentrales Enterprise Key Management System erleichtert also den Überblick über die im Unternehmen im Einsatz befindlichen Kryptographie-Schlüssel und verhindert auf diese Weise unberechtigten Zugriff. Gleichzeitig wird die Gültigkeit der verwendeten Zertifikate und Schlüssel effektiv überwacht und kontrolliert. So werden alle Kryptografie-Schlüssel einheitlich und automatisch gemanagt.

Das Schlüsselmanagement stellt sicher, dass der Schlüssel echt ist und geheim gehalten wird. Es kann eine große Anzahl von Schlüsseln generieren, aufbewahren, bereitstellen, austauschen und schützen. Profi-Tools bieten darüber hinaus die Möglichkeit Hardware Security Module (HSMs) anzubinden, um Schlüssel zu generieren oder zu speichern. Darin werden die Schlüssel noch sicherer verwaltet und es kann eine höhere Sicherheitsstufe erreicht werden. Je nach HSM-Hersteller können ergänzend audit-konforme Berichte abgerufen werden, die zur Revisionssicherheit beitragen. Zusätzlich ist ein automatisiertes Key Management zuverlässiger als fehleranfällige manuelle Verfahren wie Excel-Listen.

Im asymmetrischen Verschlüsselungsverfahren mit öffentlichen (public keys) und privaten Schlüsseln (private keys) stellt das KMS sicher, dass ein öffentlicher Schlüssel auch wirklich der übermittelnden Person oder Maschinenidentität gehört und zum privaten Schlüssel passen. Zur Prüfung kontaktiert sie eine Certificate Authority (CA) oder ein Trust Center (TC). Ergänzend werden Schlüssel und Zertifikate über gesicherte Pfade an die Zielsysteme übertragen.

Ziele des Schlüsselmanagements

Das Schlüsselmanagement umfasst folgende Ziele:

- Sicheres Management großer Schlüsselmengen, zentrale Übersicht

- Verwaltung und Kontrolle aller im Unternehmen eingesetzten Encryption Keys

- Dazu Unterstützung verschiedener Standards und Schlüsseltypen

- Schutz der Schlüssel vor Hackern und unbefugtem Zugriff

- nur für autorisierte Personen Zugriff auf die Schlüssel

- Revisionssicherheit durch Einhaltung von Compliance-Richtlinien und gesetzlichen Vorgaben

- Analysierbarkeit der im Unternehmen vorhandenen Encyrption Keys. Erkennen von Schwachstellen und Proaktives Austauschen

- Prozessautomatisierung

Funktionen eines Key Managements

Das Schlüsselmanagement umfasst u.a. folgende Funktionen:

- Sichere Kommunikation, z.B. mit CAs und TCs

- Erstellen kryptographischer Schlüssel unter der Verwendung verschiedener Verschlüsselungs- und Signaturalgorithmen

- Speichern und Bereitstellen von Schlüsselmaterial

- Gesicherte Übermittlung von Schlüsseln

- Revozieren und Vernichten kompromittierter oder ungültiger Schlüssel

- Protokollierung der Aktionen rund um die Schlüssel im KMS

Das Schlüsselmanagement-Protokoll KMIP

Anwendungen und Systeme müssen also Informationen mit Schlüsselmanagement-Systemen auf sicherem Weg austauschen können. Dazu wurde das Key Management Interoperability Protocol KMIP entwickelt. KMIP ermöglicht. Über dieses standardisiertes Kommunikationsprotokoll können verschiedene Systeme für kryptografische Operationen verknüpft werden. Auf diese Weise wird eine zentrale Schlüsselverwaltung ermöglicht.

Ein Spezialfall ist die Verschlüsselung von Cloud-Daten. In der Cloud gespeicherte Daten müssen nämlich vor unerlaubtem Zugriff durch den Cloud-Betreiber (z.B. amazon web services) geschützt werden. Die zugehörigen Schlüssel müssen also getrennt von den schützenswerten Daten gespeichert werden. In solchen Fällen kommen hardwarebasierte Module zum Einsatz. Das KMS von Amazon Web Services (AWS KMS) bietet dafür eine BYOK-Option (Bring Your Own Key). Für Microsoft 365 gibt es dagegen eine Doppelschlüssel-Verschlüsselung (Double Key Encryption, DKE).

Hardware-Sicherheitsmodule

Hardware- Sicherheitsmodule (hardware security module HSM) bieten in vielen Fällen den optimalen / erweiterten Schutz und erlauben das Erreichen eines höheren Sicherheitsniveaus. HSMs sind unabhängige Hardware-Komponenten, die der Absicherung kryptographischer Verfahren dienen. Sie eignen sich, um Signatur- und Verschlüsselungsschlüssel zu generieren und bieten Dienste an, um kryptografische Operationen mit den Schlüsseln durchzuführen. Eine davon ist beispielsweise, Blockchain-Transaktionen zu beglaubigen.

Da die Entschlüsselung der Cloud-Daten nur über das separate und manipulationssichere HSM möglich ist, entsteht eine zusätzliche Sicherheitsebene. Ergänzend verfügen manche HSMs ja nach Hersteller auch über eine Funktionalität, dass sie sich selbst zerstören, wenn Manipulationen erkannt werden, z.B. Öffnen / Aufschrauben der Hardware

Als Beispiel für einen Schlüsselverwaltungsdienst kann der von AWS (Amazon Web Services) genannt werden. AWS KMS nutzt validierte Hardware-Sicherheitsmodule und einen sogenannten KMS Key (Key Management Service Key). Damit ermöglicht der ausfallsichere Service, kryptografische Schlüssel zentral zu erstellen, zu verwalten und zu schützen.

Key Management im Kontext von Normen (DIN EN ISO/IEC 27001, National Institute of Standards and Technology / NIST Framework)

Dass die ordentliche Verwaltung kryptografischer Schlüssel (encryption keys) ein relevantes Thema ist, wird durch ihre Erwähnung in der ISO 27001 und im NIST Framework deutlich. Im Zuge des Aufbaus eines Informationssicherheitsmanagementsystems (ISMS) fordert die ISO27001 im Anhang als Punkt A.10 den Einsatz von Kryptographie im Unternehmen. Die Norm fordert

- Richtlinien zum Gebrauch kryptografischer Maßnahmen zum Schutz von Informationen zu definieren

- eine Richtlinie zum Gebrauch, zum Schutz und zur Lebensdauer von kryptographischen Schlüsseln zu entwickeln und deren gesamten Lebenszyklus umzusetzen (Schlüsselverwaltung)

Ergänzend dazu hat das National Institut für Standard and Technology (NIST) in den USA ein Framework definiert, das eine Handreichung bei der Gestaltung und Umsetzung eines Cryptographic Key Managements liefert (A Framework for Designing Cryptographic Key Management Systems). Auch darin geht es um die Definition von Vorgaben, Standards und Rollen für ein sicheres Handling der Keys. Zudem wird geklärt, welche Anforderungen an ein KMS-Tool gestellt werden.

essendi xc. Einfach und smart.

In essendi xc sind Anbindungsmöglichkeiten für HSM namhafter Anbieter vorgesehen, um den hohen Schutzbedarf Ihres Schlüsselmaterials sicherzustellen und/oder bereits im SSL-/TLS-Umfeld befindliche HSM anzubinden.

Als vollumfängliches Management-System für alle Arten von X.509 Zertifikaten (CKMS) deckt essendi xc mithilfe von Key Policies und Status-Monitoring den kompletten Zertifikats-Life-Cycle ab. Er unterstützt Ihre Organisation beim Handling von Zertifikaten und deren Schlüsseln: von der Beantragung über die Installation bis zur Erneuerung oder Archivierung abgelaufener Zertifikate. Da xc auditkonforme und revisionssichere Berichte generieren kann, unterstützt er bei der Einführung von ISMS in Einklang mit der ISO 27001 und dem NIST-Framework.

Unser zentrales Dashboard gibt Ihnen anhand unterschiedlicher Charts einen grafischen Überblick Ihres Zertifikatsbestands. Sie können ihn z.B. nach Signatur-Algorithmus oder nach Zertifizierungsstelle auswerten. Weitere Informationen finden Sie auf xc.essendi.de.