SSL Zertifikate erneuern mit Zertifikatsmanagement-Tools

Wer eine Homepage sicher machen möchte, nutzt dafür ein SSL Zertifikat. Der Preisvergleich für SSL Zertifikate lohnt sich. Allerdings verursacht nicht nur die SSL Verschlüsselung Kosten. Auch die Zeit, die benötigt wird, um Zertifikate anzufordern, einzurichten und zu überwachen, sollte man berücksichtigen. Dazu kommt noch der Zeitaufwand, das Serverzertifikat zu erneuern. Hat man viele Zertifikate an unterschiedlichen Stellen im Einsatz, lohnt sich die Unterstützung durch ein Zertifikatsmanagement-Tool. Wir geben Ihnen Tipps und Hinweise zur Auswahl des passenden Tools.Inhaltsverzeichnis

Welches SSL-Zertifikat brauche ich?

Aufgaben digitaler Zertifikate

Wozu Zertifikatsverwaltung?

Mögliche Fehlerquellen und Risikofaktoren

Vorteile von Zertifikatsmanagement-Tools

Was sollte man bei der Auswahl eines Zertifikatsmanagement-Tools beachten?

Wie geht man bei der Suche nach dem richtigen Tool vor?

Für wen eigenen sich kostenlose Tools?

Wer benötigt ein professionelles Tool?

Warum sind professionelle Tools kostenpflichtig?

Was spricht für essendi xc?

Zertifikate sind mit einem Personalausweis oder Reisepass vergleichbar. Sie enthalten den Namen und den öffentlichen Schlüssel des Eigentümers. So kann man ihn eindeutig identifizieren.

Welches SSL-Zertifikat brauche ich?

Welches SSL-Zertifikat brauche ich?

Zertifikate werden von einer vertrauenswürdigen Stelle, der Zertifizierungsstelle (CA) herausgegeben. Dazu werden sie mit dem privaten Schlüssel der CA signiert.

Es gibt verschiedene Arten von SSL-Zertifikaten, sie kosten je nach Ausprägung unterschiedlich.

- DV Zertifikate (Domain Validation)

Dies sind die am häufigsten eingesetzten SSL Zertifikate. Man kann sie von verschiedenen Zertifizierungsstellen beziehen, unter anderem von Let’s Encrypt. Vor der Ausgabe wird maschinell geprüft, ob der DNS-Eintrag der Webseite tatsächlich auf den Antragsteller lautet. Die Identität des Eigentümers wird also geprüft.

- OV Zertifikate (Organisation Validation)

Organisations-validierte Zertifikate stellen die nächsthöhere Sicherheitsstufe dar. Zusätzlich zur Domain wird eine Identitätsprüfung durchgeführt. Dazu müssen häufig ein Registereintrag (z.B. aus dem Handels- oder Vereinsregister) und Kontaktdaten vorgelegt werden.

- EV Zertifikate (Extended Validation)

Vor allem große Organisationen mit hohen Sicherheitsanforderungen nutzen EV SSL Zertifikate mit erweiterter Validierung. Sie bietet durch eine mehrstufige Identitätsprüfung die höchste Sicherheit. Für große Webshops oder Banken ist das besonders wichtig. Da verschiedene Dokumente vorgelegt werden müssen, kann die Validierung bis zu zwei Wochen dauern.

- S/MIME-Zertifikate (E-Mail validierte Zertifikate)

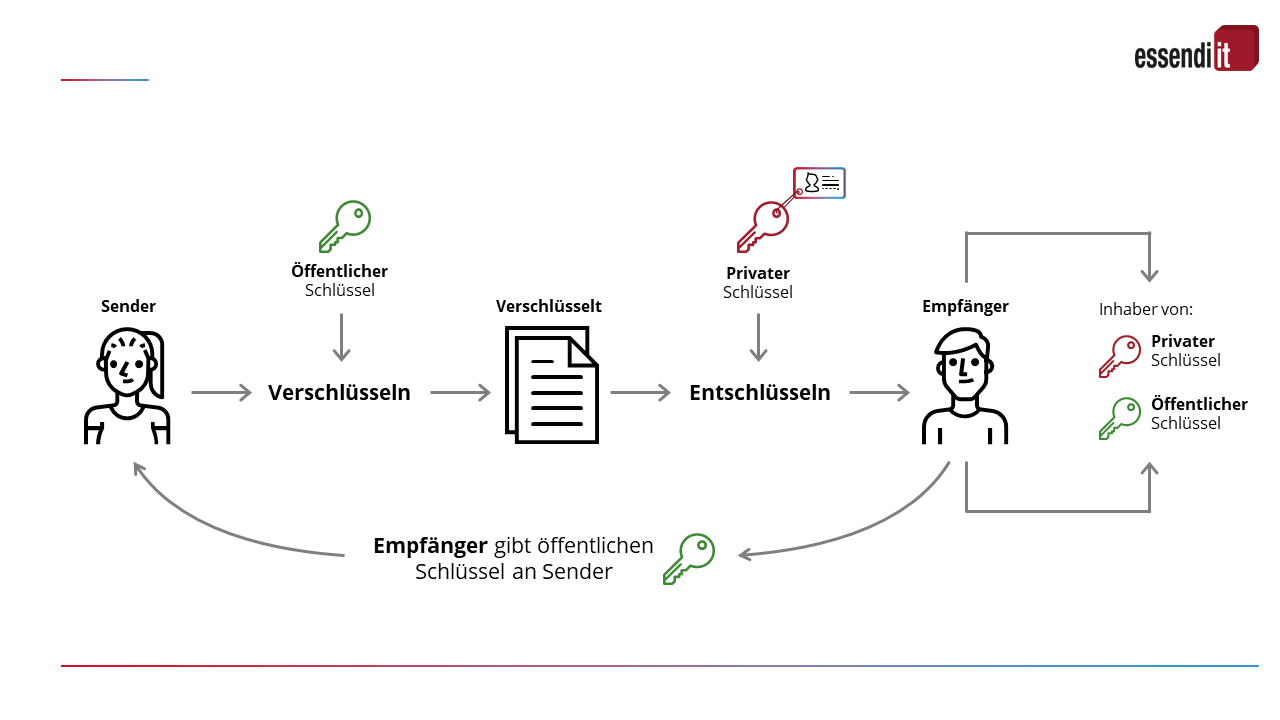

Mit einem S/MIME-Zertifikat (Secure/Multipurpose Internet Mail Extensions) werden E-Mails verschlüsselt und signiert. Das darin enthaltene Schlüsselpaar dient der asymmetrischen Verschlüsselung.

Der private Schlüssel verbleibt dabei immer beim Zertifikatsinhaber, der öffentliche Schlüssel wird den Kommunikationspartnern mitgeteilt. Mit dem privaten Schlüssel werden ausgehende Mails verschlüsselt. Eingehende Mails, die vom Absender mit dem öffentlichen Schlüssel verschlüsselt wurden, werden mit dem privaten Schlüssel decodiert.

Besonderheit: Befindet sich der private Schlüssel direkt im Mailprogramm (und nicht auf einem Gateway-Server), erfolgt die Verschlüsselung mit Ende-zu-Ende. Das gewährleistet höchste Vertraulichkeit.

- Wildcard Zertifikate

Mit einem Wildcard Zertifikat schützt man nicht nur die Haupt-, sondern auch Subdomains. Subdomains erkennt man an einem mit Punkt abgetrennten Zusatz vor dem Domainnamen. So ist z.B. xc.essendi.de eine Subdomain von essendi.de.

- Root Zertifikate

Ein Wurzelzertifikat wird direkt von der Zertifizierungsstelle unterschrieben. Man nennt sie daher auch selbstsigniert.

Aufgaben digitaler Zertifikate

Aufgaben digitaler Zertifikate

Man unterscheidet zwischen Authentifizierungs- und Infrastruktur-Zertifikaten für verschiedene Einsatzgebiete. Es gibt sicher noch mehr Anwendungsfälle, als die folgenden Beispiele.

- E-Mail-Signaturen

E-Mails werden meist mittels S/MIME-Zertifikaten signiert. Dadurch sind die Nachrichten vor dem Zugriff Dritter geschützt. Gleichzeitig können die Absender eindeutig verifiziert werden.

- Elektronische Signaturen / Elektronische Siegel

Elektronische Signaturen und Siegel zählen zu den elektronischen Vertrauensdiensten. Das Vertrauensdienstegesetz (früher: Signaturgesetz) unterscheidet zwischen zwei Arten von Vertrauensdiensten.

Qualifizierte elektronische Signaturen für natürliche Personen können analoge Unterschriften ersetzen. Sie werden immer dann eingesetzt, wenn mobil und trotzdem rechtssicher unterschrieben werden soll (z.B. bei einer Vertragskündigung).

Elektronische Siegel für juristische Personen entsprechen in etwa dem Stempel eines Unternehmens oder einer Behörde. Sie finden sich als digitaler Echtheitsnachweis z.B. unter behördlichen Bescheiden.

- Elektronische Zeitstempel

Mit qualifizierten elektronischen Zeitstempeln können Dokumente signiert werden, die an einem bestimmten Datum oder zu einer bestimmten Uhrzeit ausgestellt werden müssen. Das ist z. B. bei der rechtzeitigen Abgabe von Geboten bei Ausschreibungen der Fall.

Herausgegeben werden alle diese Vertrauensdienste von qualifizierten Vertrauensdiensteanbietern wie der Deutschen Telekom.

- Homepage sicher machen

Webseiten schützt man mit SSL/TLS Zertifikaten. Dies erkennt man am geschlossenen Schloss-Symbol in der Browserzeile. Daten, die man im Falle einer Bestellung in ein Webformular der Seite eingibt, werden verschlüsselt übertragen. Als Domaininhaber muss man regelmäßig das Website Zertifikat erneuern, bevor es abläuft.

- Systemauthentifizierung

Bei der Systemauthentifizierung werden Zertifikate zur Identifizierung eines Benutzers, Computers oder Geräts benutzt. Ohne passendes Zertifikat wird kein Zugriff auf Geräte, Netzwerke, VPN oder Anwendungen (auch auf Partnersystemen) gewährt. Die zertifikatbasierte Authentifizierung kann dabei für alle Endpunkte genutzt werden, egal ob für Personen, Computer oder IoT-Geräte.

- Maschinenkommunikation (M2M-Kommunikation)

Wenn sich Geräte miteinander verständigen sollen, müssen sie mit entsprechenden Maschinenzertifikaten ausgerüstet sein. Sie versehen jede Maschine mit einer eindeutigen Identität. Mit dieser kann sie sich gegenüber anderen Maschinen- oder Personenidentitäten und Systemen im Netzwerk ausweisen.

So wird sichergestellt, dass nur autorisierte Geräte auf bestimmte Daten zugreifen können. Gleichzeitig wird die Kommunikation zwischen den Geräten geschützt.

Wozu Zertifikatsverwaltung?

Wozu Zertifikatsverwaltung?

Digitale Zertifikate beinhalten immer den Namen und den öffentlichen Schlüssel des Inhabers. So ist dessen eindeutige Identifizierung möglich. Zertifikate sind also ein wesentlicher Baustein für das Vertrauen im Internet. Da sie aber nur eine begrenzte Gültigkeit haben, müssen sie genau überwacht werden.

Je mehr Zertifikate in einem Netzwerk vorhanden sind, desto schwieriger wird deren manuelle Überwachung.

Durch die in den Zertifikaten verankerten Schlüssel sind Identitäten festgelegt. Darüber können auch Berechtigungen und der Zugriff auf sensible Daten gesteuert werden. Eine sorgfältige Zertifikatsverwaltung ist also auch wichtig, um zertifikatsabhängige Berechtigungen im Blick zu haben und bei Bedarf ändern zu können.

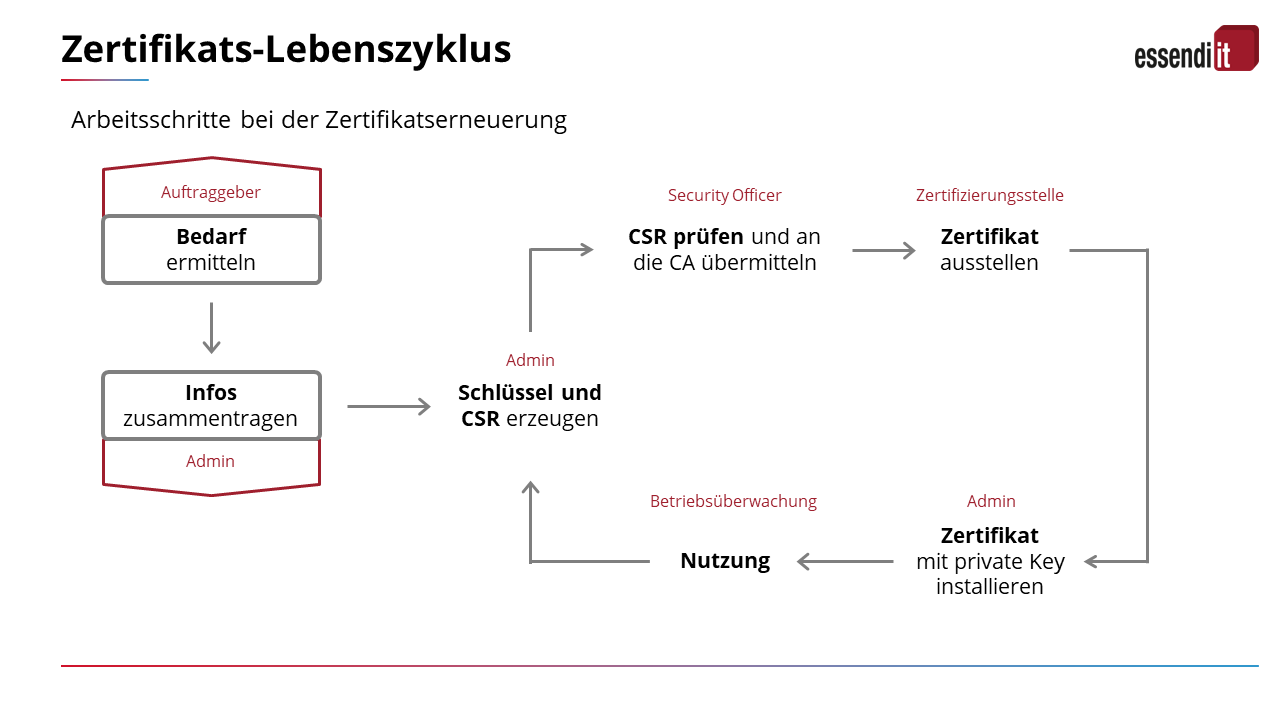

In großen Unternehmen sind oft mehrere tausend Zertifikate im Einsatz. Sie alle müssen im Blick behalten und rechtzeitig erneuert werden. Besonders Unternehmen Kritischer Infrastrukturen (KRITIS) müssen sich deshalb auf zuverlässige Tools verlassen. So ein Tool kann dabei helfen, Fehler im gesamten Zertifikats- Lebenszyklus zu minimieren.

Mögliche Fehlerquellen und Risikofaktoren

Mögliche Fehlerquellen und Risikofaktoren

Falsch konfiguriertes Zertifikat

Bei der Beantragung eines Zertifikats müssen ausreichende Schlüssellängen, interne Compliance-Vorgaben und Anforderungen seitens der CA berücksichtigt werden. Werden letztere nicht beachtet, kann der Antrag von der CA zurückgewiesen werden. Durch den nötigen Neuantrag kann es zu Verzögerungen kommen.

Falsch / nicht installiertes Zertifikat

Nicht immer werden Zertifikate sauber auf die Zielgeräte verteilt. Es kann durchaus vorkommen, dass ein Zertifikat zwar beantragt, aber nicht oder auf dem falschen Gerät installiert wurde.

Fehlerhaft beantragtes Zertifikat

Besonders, wenn Zertifikate nicht automatisiert nach festgelegten Vorgaben beantragt werden, können Fehler bei der Beantragung passieren. Bei über Zertifikate gesteuerter Berechtigung können Usern zu umfassende oder zu stark eingeschränkte Rechte zugewiesen werden.

Unentdeckte Zertifikate im Netzwerk

Manche Geräte oder Anwendungen bringen unbemerkt eigene Zertifikate mit ins Netzwerk. Man merkt erst, dass sie abgelaufen sind, wenn das Gerät oder die Anwendung nicht mehr funktioniert. Oft muss dann aber die Fehlerursache erst gesucht werden.

In allen oben genannten Fällen kann unter Umständen keine Kommunikation mehr aufgebaut werden. Prozesse kommen zum Erliegen. Dies kann zu finanziellen Einbußen und Reputationsverlust führen. Deshalb ist das Zertifikatsmanagement eine unbedingt notwendige Aufgabe.

Vorteile von Zertifikatsmanagement-Tools

Vorteile von Zertifikatsmanagement-Tools

Keine Systemausfälle wegen abgelaufener Zertifikate

Der wohl wichtigste Vorteil ist, dass Zertifikatsmanagement-Tools unbemerkt abgelaufene Zertifikate und dadurch Systemausfälle verhindern.

Zeitersparnis

Automatisierte Tools übernehmen viele Arbeitsschritte des Zertifikats-Managements. Sie entlasten dadurch IT-Sicherheits-Administratoren. Ihre Arbeitszeit wird für anderen Aufgaben frei.

Zentralisierung

Zertifikatsverwaltung zentral von einem Punkt aus erleichtert die Abläufe.

Standardisierung

Klar definierte Antragsprozesse und standardisierte Benutzerprofile (Rollen) minimieren Fehlerquellen und damit das Risiko falsch beantragter Zertifikate.

Reporting

Managementreports bieten einen konzentrierten Überblick über den Zertifikatsbestand. Manche Tools bieten auch spezielle Compliance-Reports für den Auditfall.

Altering

Einige Tools warnen vor dem Ablauf von Zertifikaten und erinnern so an die rechtzeitige Neubeantragung und Installation.

Höhere Sicherheit

Festgelegte Antragsprozesse und Berechtigungen, Compliance-Vorgaben und Installations-Routinen minimieren Fehlerquellen. Das sorgt für ein sicheres Netzwerk.

Was sollte man bei der Auswahl eines ZM-Tools beachten?

Was sollte man bei der Auswahl eines ZM-Tools beachten?

Entscheidet man sich für ein toolgestütztes Zertifikatsmanagement, sollte man bei der Auswahl auf folgende Punkte achten:

| Skalierbarkeit Wie genau ist das Tool auf die Anforderungen und Compliance-Vorgaben des Unternehmens anpassbar? |

Schnittstellen (Herstellerunabhängigkeit) Lege ich mich bei der Wahl eines bestimmten Tools auf eine feste CA oder PKI fest? Kann ich bei Bedarf auf eine alternative CA / PKI ausweichen? |

|

| Möglicher Grad der Automatisierung Wieviel Arbeit kann das Tool den Mitarbeitern abnehmen? Kann es z.B. Zertifikate auch in die Zielsysteme ausbringen? |

Supportqualität, Erreichbarkeit Kann der Hersteller der Managementsoftware ausreichend Support für die Unternehmensanforderungen leisten? Ist er leicht erreichbar oder kann es durch unterschiedliche Zeitzonen zu Schwierigkeiten kommen? Gibt es eine Hotline für Notfälle nach Feierabend oder am Wochenende? |

|

| Menge an Destinationen bei der automatischen Verteilung Netzwerke bestehen aus einer Vielzahl an Servern, Geräten, Cloud-Komponenten, IoT-Devices, etc. Sie alle benötigen Zertifikate und je mehr automatisch versorgt werden können, umso besser. |

Betreibbar als Service In manchen Fällen kann es sinnvoll sein, die Anwendung als managed Service zu nutzen. Das erspart den Systemadministratoren zusätzlich Aufwand. |

|

| Erweiterungsmöglichkeiten des Funktionsumfangs Können später noch weitere Features wie CT-Log-Monitoring oder eine Scanfunktion eingefügt werden? |

Kompetenz des Herstellers Ist der Hersteller schon längere Zeit am Markt und bringt er Erfahrungen für verschiedene Branchen und Anwendungsfälle mit? |

|

| Usability In einem Netzwerk kommen viele unterschiedliche Kommunikationspartner zusammen. Können alle vorhandenen Systeme an das Tool angeschlossen werden? |

Roadmap Gibt es Informationen dazu, wie lange das Produkt unterstützt wird? Gibt es regelmäßige Weiterentwicklungen und Releases? Welche strategische Relevanz hat das Produkt für den Hersteller? |

|

| Passgenaue Integrierbarkeit in heterogene Infrastrukturen Wieviel Arbeit kann das Tool den Mitarbeitern abnehmen? Kann es z.B. Zertifikate auch in die Zielsysteme ausbringen? |

Wie geht man bei der Suche nach dem richtigen Tool vor?

Wie geht man bei der Suche nach dem richtigen Tool vor?

Noch bevor man sich auf die Suche nach möglichen Zertifikatsmanagementtools macht, sollte man eine Bedarfs- und Anforderungsanalyse durchführen. Um später den möglicherweise aufwendigen Umstieg auf ein größeres Tool zu vermeiden, sollte man sich die Zeit nehmen, Muss- und Kann-Kriterien sorgfältig zu definieren. Einige Beispiele sind:

- Welche Use Cases gibt es im Unternehmen?

- Welche müssen unbedingt abgedeckt werden?

- Welche können mit bereits vorhandenen Tools automatisiert werden (z.B. Microsoft PKI / MS PKI)?

- Wie viele User müssen auf das Tool zugreifen? Nur 5 Admins oder 30.000 Enduser?

- Welche branchenabhängigen Anforderungen an Betrieb und Zugriffsmöglichkeiten gibt es?

- Müssen bestimmte Compliance-Anforderungen beachtet werden?

- Wie stark ist die Anzahl der benötigten Zertifikate in der Vergangenheit angewachsen? Auf dieser Basis sollte die wahrscheinlich zukünftig benötigte Anzahl geschätzt werden.

Für wen eignen sich kostenlose Tools?

Für wen eignen sich kostenlose Tools?

Für Privatanwender und Unternehmen, die nur eine handvoll Zertifikate verwalten müssen, ist oft eine “manuelle Überwachung” mit Kalkulationstabellen und Kalendereinträgen ausreichend. In der Tabelle werden die Rahmendaten wie ausstellende CA, Einsatzstelle und geforderte Ausprägungen festgehalten. Ein Termineintrag im Kalender erinnert an die rechtzeitige Erneuerung.

Mit steigender Komplexität des Netzwerks steigen auch die Anforderungen an das Zertifikatsmanagement. Besonders im Open-Source-Bereich gibt es eine Anzahl kostenloser Tools, die etwas mehr Komfort bieten, als Tabelle und Kalender.

Zertifikatsmanagement mit Tabelle und Kalender

| Vorteile | Nachteile |

| + Übersicht über den Zertifikatsbestand | – Nur Überwachung, keine Automatisierung der Abläufe |

| + Kalkulationsprogramm und Kalender bereits vorhanden | – Wird bei großer Anzahl von Zertifikaten unübersichtlich |

| + Funktionen bekannt | – Bietet keine zusätzlichen Funktionen |

| + Kostenlos |

Nachteile kostenloser Tools

Geringer Funktionsumfang

Kostenlose Tools bieten weniger Funktionen als kostenpflichtige. Es lohnt sich also darauf zu achten, ob die gewählte Anwendung alle Muss-Kriterien beinhaltet.

Eingeschränkter Support, keine Gewährleistung

Manche kostenlose Software wurde von Usern entwickelt, um ein Problem im eigenen Netzwerk zu beheben. Danach wurde die Anwendung zur Verfügung gestellt. Wählt man eine solche Software aus, entfällt die Gewährleistung für die Anwendung. Auch gibt es bei Schwierigkeiten mit der Software wenig oder nur schleppend Support.

Nutzt man eine Open Source Software, kann man sich bei Problemen über Foren an die Open Source Gemeinde wenden. Allerdings kann es länger dauern, bis so die passende Lösung gefunden ist. Alternativ bieten auch Unternehmen Support und ergänzende Dienstleistungen für Open Source Software an. Diese sind dann aber kostenpflichtig.

Eingeschränkte oder zeitverzögerte Unterstützung bei Incidents

Mit einem kostenlosen Tool hat man im Störfall kein SLA (Service Level Agreement), mit dem bestimmte Leistungsstandards und -qualitäten garantiert werden. Somit steht kein fester Ansprechpartner zur Verfügung, der schnellstmöglich mit kompetenten Lösungsansätzen Hilfe leistet. Wieder ist man von den eigenen Kenntnissen, der Open-Source-Gemeinde oder externen Dienstleistern abhängig.

Keine individuellen Anpassungen

Kostenlose Tools stehen “wie sie sind” zur Verfügung. Auf das Unternehmen zugeschnittene Anpassungen muss man unter Umständen selbst entwickeln. Auch hier besteht wieder die Möglichkeit, Hilfe in entsprechenden Foren zu suchen oder die gewünschten Add Ons kostenpflichtig programmieren zu lassen. Auch hier darf der Zeitfaktor nicht vernachlässigt werden.

Keine regelmäßigen Releases oder Anpassung an technische Neuerungen

Gerade Anwendungen, die für den Eigenbedarf entwickelt wurden, werden auch nur bei entsprechendem Eigenbedarf weiterentwickelt. Für sie gibt es möglicherweise keine regelmäßigen Updates mit Anpassungen an technische Neuerungen.

Diese müssen ggf. selbst vorgenommen oder in Foren bzw. bei einem Dienstleister angefragt werden.

Keine Sicherheit bezüglich ISO-Konformität

Je nach Funktionsumfang kann es sein, dass das gewählte Tool nicht darauf ausgelegt ist, bestimmte Compliance-Vorgaben zu berücksichtigen.

Kostenlose Tools sind also für sehr komplexe Infrastrukturen weniger geeignet. Die Entscheidung hängt zum einen von der Komplexität der Use Cases und der Zertifikatsmenge ab. In einem geschlossenen Rahmen funktioniert eine MS PKI und man benötigt kein großes Tool.

Zum anderen erfordern sie entsprechendes Vorwissen oder Einarbeitung in das Thema. Ist beides nicht vorhanden, sollten man entsprechende Unterhaltskosten berücksichtigen.

Zertifikatsmanagement mit Open Source Tools oder kostenlosen Basistools

| Vorteile | Nachteile |

| + Übersicht über den Zertifikatsbestand | – Begrenzter oder stark spezialisierter Funktionsumfang |

| + Kostenlos | – Zusätzliche Funktionen müssen selbst entwickelt werden oder sind aufpreispflichtig |

| + Downloaden und selbst installieren | – Eigenständige Einarbeitung notwendig |

| – Kein, nur eingeschränkter und zeitverzögerter Support | |

| – Oft CA-Bindung |

Wer benötigt ein professionelles Tool?

Wer benötigt ein professionelles Tool?

Unternehmen, die eine große Menge an Zertifikaten einsetzen, brauchen ein professionelles Zertifikatsmanagement-Tool zum Mengen- und Massenhandling. Dabei geht es nicht nur um die Menge an Zertifikaten, sondern auch darum, wie viele User, Umsysteme und Zieldevices versorgt werden müssen. Außerdem sollte man sich folgende und (abhängig vom jeweiligen Unternehmen) noch weitere Fragen stellen:

Droht bei abgelaufenen Zertifikaten der Ausfall kritischer Prozesse?

Wenn durch ein abgelaufenes oder fehlerhaftes Zertifikat kritische Unternehmensprozesse oder die Produktion betroffen sind, muss eine lückenlose Überwachung erfolgen können.

Wie hoch ist das Schutzniveau / Compliance

Wie interessant sind die Unternehmensdaten oder auch im Unternehmen befindliche Kundendaten für potenzielle Angreifer? Je höher das Schutzniveau, desto strengere Krypto-Richtlinien sollten festgelegt werden können.

Welche Risiken stellt ein Prozess-Ausfall dar?

Bedeutet ein Prozess-Ausfall möglicherweise, dass wichtige Anwendungen nicht zur Verfügung gestellt werden können (Börsenhandels-Plattformen, Geldautomaten, Stromversorgung, …)

Wie wird sichergestellt, dass die Anwendungen verfügbar sind?

Dass eine Infrastruktur sauber läuft, kann nur über ein Tool mit SLA garantiert werden. Diese Vereinbarung regelt unter anderem, in welchem Umfang und wie schnell Support zur Verfügung steht. Mit einem SLA können beide Seiten sich sicher sein, einen zuverlässigen Partner an der Seite zu haben.

Zertifikatsmanagement mit kostenpflichtigen Tools

| Vorteile | Nachteile |

| + Übersicht über den Zertifikatsbestand | – Kostenpflichtig |

| + Alertingfunktion | – Zum Teil nicht herstellerunabhängig (HSM, Smart Cards, …) |

| + Berechtigungssteuerung | – Zum Teil CA-Bindung |

| + Kundenservice / Support | – Bei großen Herstellern oft keine Individualisierung durch den Hersteller angeboten |

| + Regelmäßige Updates und Releases |

Warum sind professionelle Tools kostenpflichtig?

Warum sind professionelle Tools kostenpflichtig?

In professionellen Zertifikatsmanagement-Tools steckt hoher Entwicklungsaufwand und viel Know-How. Da sie genau auf das jeweilige Unternehmen abgestimmt werden müssen, erhalten Sie umfangreichen Support bei der Einführung. Und weil sie kryptographisches Material verwalten, müssen sie immer auf dem neuesten Sicherheitsstand sein. Dazu werden regelmäßig Releases entwickelt.

Aus diesen Gründen werden neben den Lizenzgebühren für die Software auch Setup- und andere laufende Kosten fällig.

Trotzdem lohnt sich die Abwägung, ein solches Tool selbst zu entwickeln oder auf eine vorgefertigte Anwendung zurückzugreifen, die mit Add Ons genau auf die eigenen Anforderungen angepasst werden kann.

Jede Software hat individuelle Vorzüge. Achten Sie im Auswahlprozess darauf, dass die von Ihnen definierten Muss-Kriterien abgedeckt werden. Es ist von Vorteil, wenn Ihre Kann-Kriterien zu einem späteren Zeitpunkt schnell und einfach integriert werden können.

Was spricht für Zertifikatsmanagement mit xc

Zusätzlich zu den oben genannten Vorteilen bietet xc folgende Benefits:

| Vorteile | Nachteile |

| + Herstellerunabhängigkeit (HSM, Smart Cards, …) | – Kostenpflichtig |

| + CA-unabhängig | |

| + Multi-PKI | |

| + Datensicherheit und Datenschutz (Software made in Germany) | |

| + Vollautomatisierung bis zur Ausbringung in die Zielsysteme | |

| + Passgenaue Integration in die Betriebsumgebung | |

| + Individuell anpassbar / skalierbar | |

| + Mehrsprachiger, persönlich erreichbarer Support | |

| + Software individualisierbar direkt durch Hersteller |

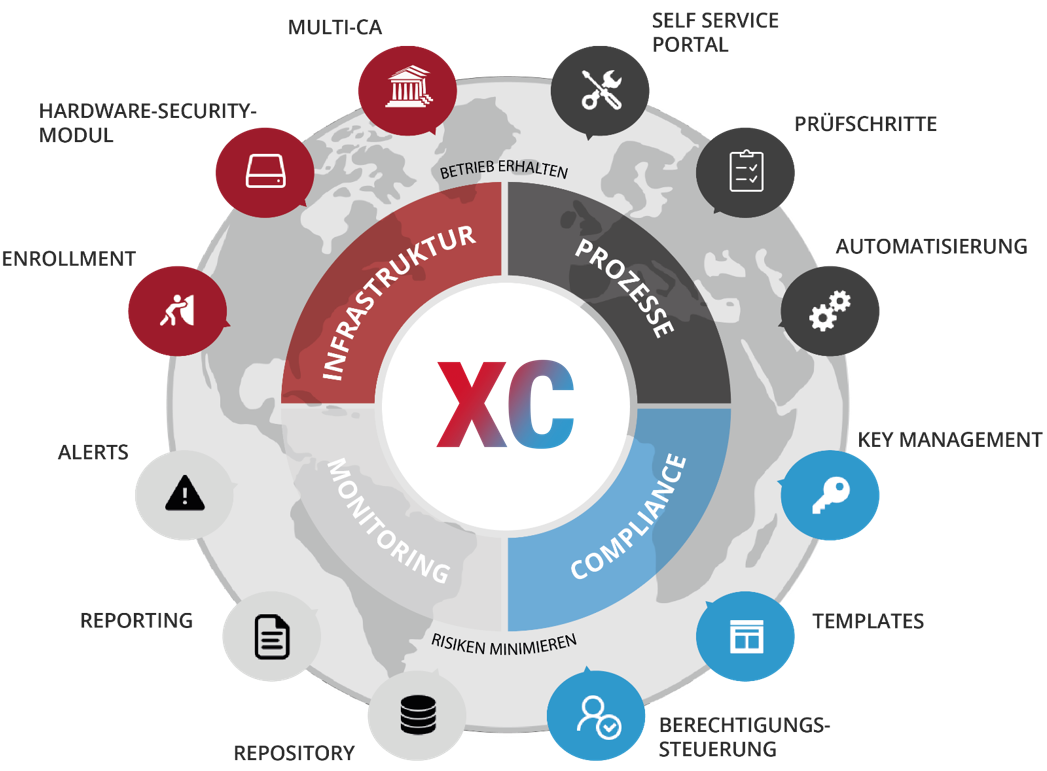

essendi xc ist

- eine ausgereifte Standardlösung, die sich passgenau in die Betriebsumgebung integriert

- seit 2015 am Markt etabliert

- Multi-PKI und CA-neutral

essendi xc kann

- mit innovativen Produkterweiterungen kombiniert werden (z.B. essendi cd Certificat Scanning und/oder CT Log Monitor)

- neue Softwareversionen direkt in die Zielumgebung des Kunden liefern (Continous Delivery)

essendi xc bietet

- ein SelfService-Portal, über das Abteilungen und User ohne große Vorkenntnisse selbst Zertifikate beantragen können. Das entlastet die IT-Abteilung.

- Europäische Standards in puncto Datensicherheit und Datenschutz

- Vollautomatisierung aller Zertifikatsprozesse, bis hin zur Installation in die Zielsysteme

- einfache Produktindividualisierung und -anpassung

- intensive Einführungsbetreuung, Rapid Response, unmittelbare Reaktion bei Incidents

- regelmäßige Updates und Releases

- einen freundlichen, mehrsprachigen Kundenservice, direkt für Sie erreichbar

- umfassende Lösungspakete end2end aus einer Hand

- HSM-Anbindung für verschiedene Zwecke (X-Faktor-Auth. PKI-Zugang, Private-Keys)

- Smartcard-Management (z.B. intercede) bei Bedarf individuell integrierbar

- Office- / Outlook 365 Plugin für Zertifikate in den Keystores, incl. Key-Recovery

- Onboarding und Identifikation von IoT-Devices

Noch mehr Sicherheit erreichen Sie durch optionale Zusatzmodule wie essendi cd (extended certificate scan). Das Tool findet auch unbemerkt ins Netzwerk gelangte Zertifikate. Diese bezieht sie in die Verwaltung und das Alerting mit ein.

Interesse geweckt? Kontaktieren Sie uns!